Wenn man automatisiert Benutzerkonten in einer AD-Umgebung erzeugt, kann es – je nach Methode – vorkommen, dass diese Konten keine Kennwörter haben. Das passiert etwa, wenn man solche Konten mit dem uralten Kommando csvde.exe erzeugt. Die Konten sind dann auch deaktiviert, es entsteht also keine direkte Gefahr. Es lauert aber eine – mit der man wahrscheinlich nicht rechnet.

Hinter den Kulissen setzen solche Tools nämlich oft ein Attribut bei den Konten, damit sie diese überhaupt mit leerem Kennwort erzeugen können, auch wenn die Kennwortrichtlinie das gar nicht zulässt. Das Attribut heißt “PasswordNotRequired” oder auch “PASSWD_NOTREQD”. Das Perfide daran: die grafischen AD-Tools zeigen das Attribut nicht an. Und auch sonst ist es nicht ganz einfach zu handhaben, es ist nämlich ein Flag in einem Binärfeld des AD, nämlich “userAccountControl” (mehr dazu findet sich bei Microsoft Learn).

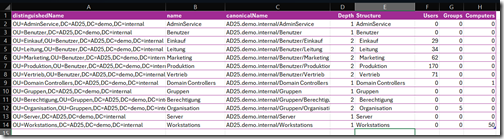

Manche Schwachstellen-Scanner schlagen aber – zu Recht – an, wenn sie solche Accounts auffinden. Aber wie wird man das Attribut nun wieder los?

Da man es meist wohl einfach für alle Konten zurücksetzen will, habe ich hier ein Holzhammer-Skript. Es sucht alle Konten, bei denen das Flag gesetzt ist, und setzt es bei jedem dieser Accounts zurück. Am Ende prüft es noch mal, ob das auch geklappt hat.

$SuspectUsers = (Get-ADUser -Filter {PasswordNotRequired -eq $true})

$Count = $SuspectUsers.Count

"Found $Count suspect users."

$SuspectUsers | ForEach-Object {

"Correcting $_.name ..."

Set-ADUser $_ -PasswordNotRequired $false

}

$SuspectUsers = (Get-ADUser -Filter {PasswordNotRequired -eq $true})

$Count = $SuspectUsers.Count

"$Count suspect users left."